RIDL, nová díra v procesorech Intel, je nebezpečnější než Spectre a Meltdown

Pokud jste patřili k osobám, které při vypuknutí kauzy Spectre a Meltdown tvrdily, že je mediální pozornost věnované těmto bezpečnostním bugům nadsazená a jejich nebezpečnost není až tak vysoká, jak se podle proporcí aféry jevilo, může vás hřát u srdce, že jste měli pravdu. S odhalením bezpečnostních děr nové generace, jako je ZombieLoad, RIDL nebo Fallout, totiž útočník nemá důvod používat něco tak těžkopádného a nepraktického jako je Spectre či Meltdown. Dostat se k heslům, šifrovacím klíčům či tokenům pomocí RIDL či ZombieLoad je totiž o několik řádů snazší. Díky nim se totiž lze dostat i k datům, která se v daný okamžik nenacházejí v procesorové cache.

Specialisté z Vrije Universiteit Amsterdam odhalili slabiny, které se týkají prakticky všech moderních procesorů společnosti Intel. Označují je jako MDS (Microarchitectural Data Sampling) a umožňují získávat data z paměti - v případě RIDL jde o využití různých procesorových bufferů (např. Line-Fill Buffers a Load Ports), které procesoru slouží k načítání a ukládání dat do paměti, a v případě Fallout je využit Store Buffer používaný při jakémkoli ukládání dat procesorem. Útočník si navíc může vybírat, jaká data chce získat ze Store Bufferu. Poněkud paradoxní je, že hardwarové změny, které Intel (patrně poněkud horkou jehlou) implementoval pro posílení obranyschopnosti vůči Meltdown u Coffee Lake-refresh, útok s využitím Fallout ještě zjednodušují.

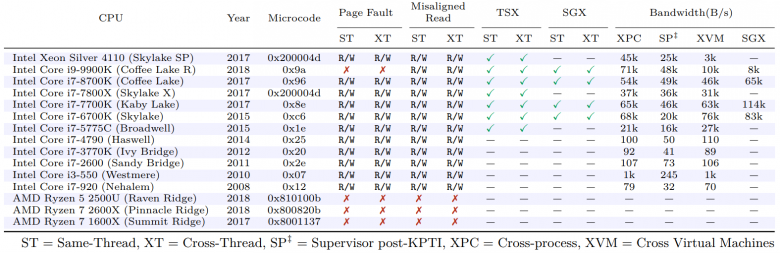

Procesory, které VUA testovala na RIDL

Na využití slabin již není potřeba mít systém fyzicky v rukou, stačí i JavaScript na webu nebo škodlivý kód propašovaný zobrazovanou reklamou. Možnosti jsou tedy nesrovnatelně širší než u poněkud těžkopádného dua Meltdown & Spectre.

Slabiny RIDL a Fallout se podle dosavadních informací týkají pouze Intelu. Dosud se je nepodařilo využít na procesorech AMD, ARM a IBM. AMD krom původního stručného vyjádření vydala i šestistránkový dokument (odkaz najdete ve zdrojích), ve kterém vysvětluje podrobnosti. Zdůrazňuje dva důvody, proč se její architektury tyto slabiny nedotkly:

- „[…] procesory AMD jsou navržené tak, aby nespekulovaly v rámci paměti, která není validní v aktuálním rozsahu paměti virtuálních adres definovaném softwarem vymezenými stránkovacími tabulkami.“

- „[…] procesory AMD jsou navržené, aby nepředávaly data k dalším spekulačním operacím, pokud aktuálnímu kontextu není dovoleno k těmto datům přistupovat.“

Toto nastavení pravidel činí procesory AMD imunní ke všem třem slabinám z rodiny MDS, tedy RIDL, Fallout i ZombieLoad.

Pokud jde o procesory Intel, je situace složitějí. Podle Pietra Friga z VUSec by k zabezpečení mělo u starších procesorů (tj. 7. generace a starší) stačit vypnutí HT v kombinaci s kroky doporučenými Intelem. Obecně nejnáchylnější by měly být procesory vydané od roku 2011. Intel nicméně vydal vyjádření, ve kterém je co do doporučení deaktivace HT opatrný:

„Jakmile jsou tyto aktualizace použité, může být pro některé zákazníky žádoucí zvážit další kroky. To zahrnuje zákazníky, kteří nemohou zaručit, že na jejich systémech běží důvěryhodný software a používají SMT [=HT]. V těchto případech by zákazníci měli vzít v úvahu, jakým způsobem při svých konkrétních úlohách využijí SMT, doporučení od [autorů] jejich operačních systémů, poskytovatelů VMM [Virtual Machine Manager] a modely bezpečnostních hrozeb pro konkrétní prostředí. Protože se tyto faktory významně liší podle zákazníka, nedoporučuje Intel vypnutí HT a je důležité pochopit, že to samo o sobě nezaručí ochranu proti MDS.“